在業務拜訪時經常有人問到,Fortify SCA 可以提供什麼形式的報表?現在就讓資通電腦 Fortify 顧問團隊來幫你解答!

Fortify SCA 報表形式:

1. 依不同組織分類提供相對應報表

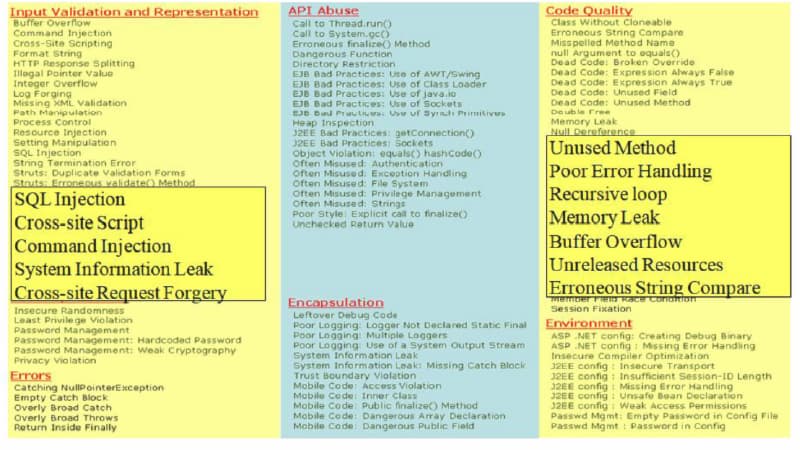

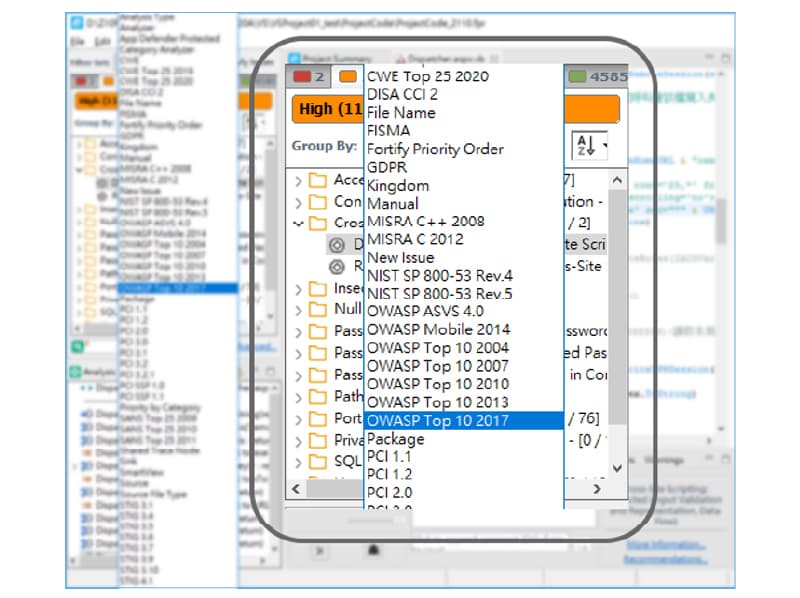

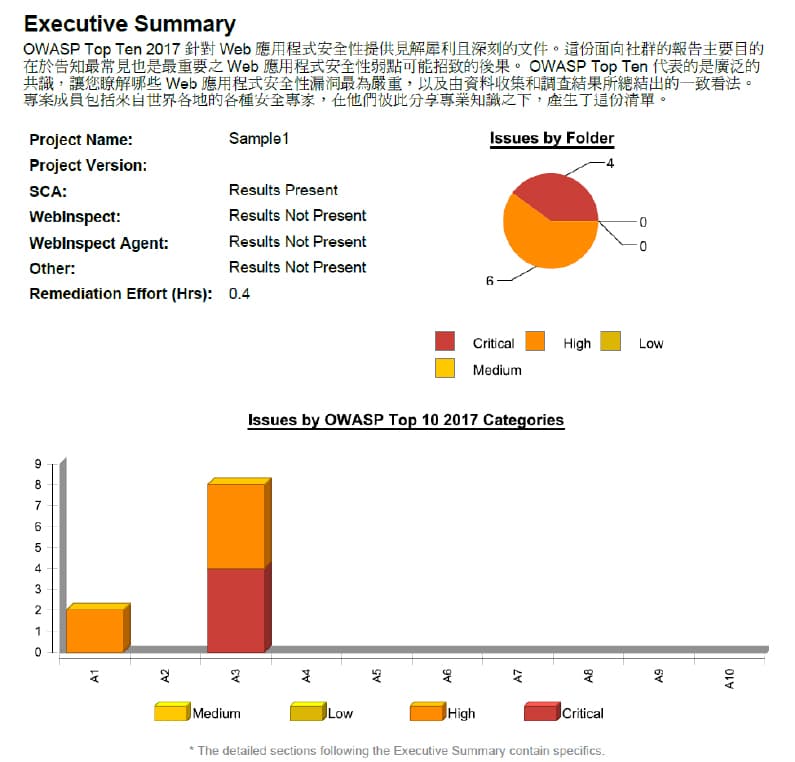

Fortify SCA 目前可偵測的弱點覆蓋範圍很廣,支援超過 1000 個符合標準的 SAST 弱點類別及法規遵循,如:OWASP Top 10 資安弱點、CWE/SANS Top 25 資安弱點、DISA STIG 和 PCI DSS…等,可提供對應的報表,亦可支援客製化報表功能。

2. 提供多元報表格式

報表可匯出 PDF、HTML、DOC、XLS…等格式。

3. 提供豐富完整報表內容

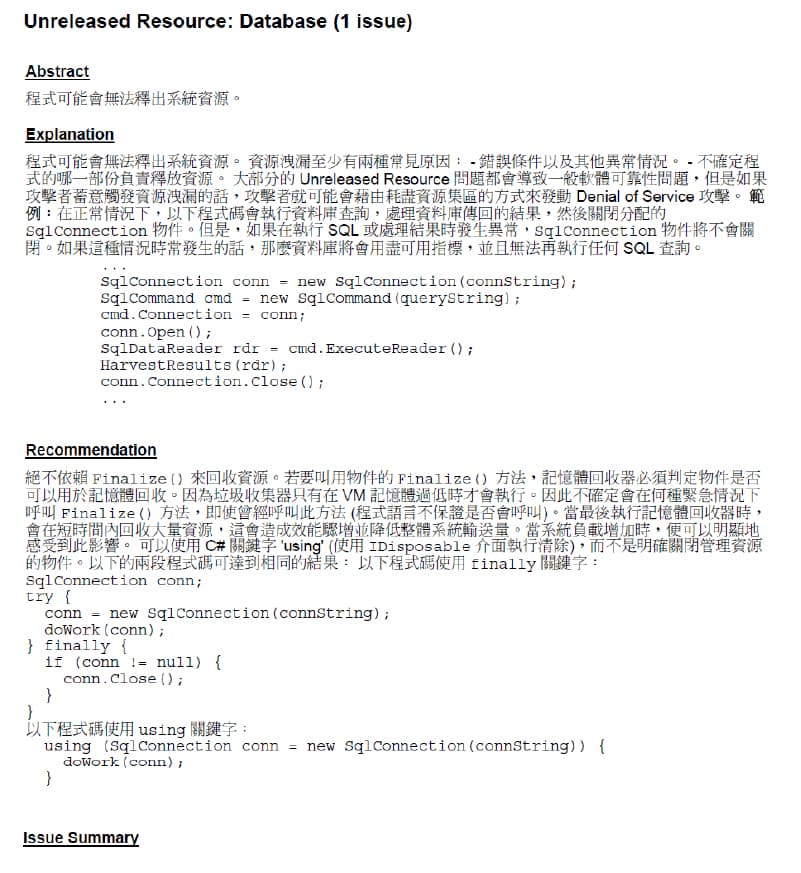

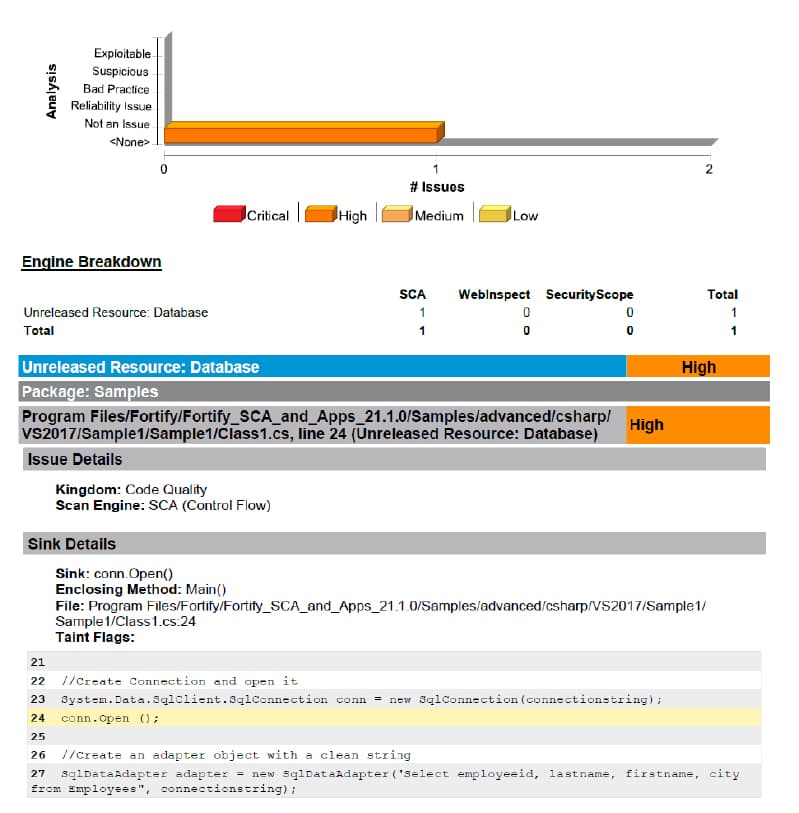

產出的報表內容涵蓋:漏洞種類、嚴重等級、程式碼檔案名稱、漏洞行數及修改建議。

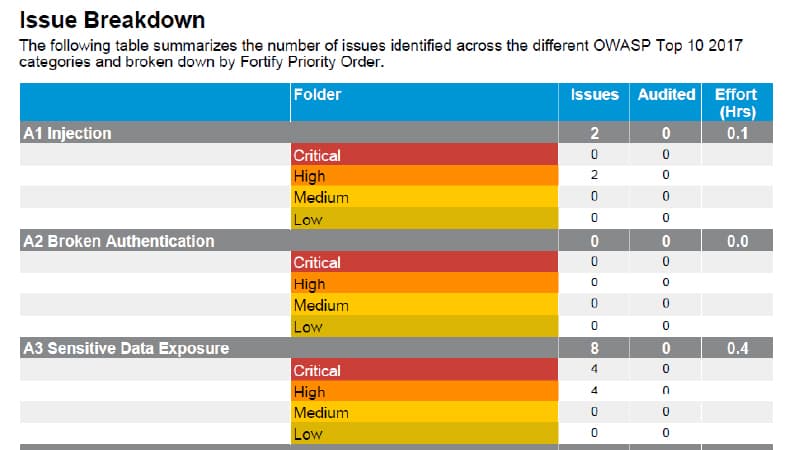

以 OWASP top 10 2017 為範例:

OWASP(Open Web Application Security Project;開放網路軟體安全計畫)是一個致力於提高應用程式安全的開放社群,其主要目標是研議協助改善軟體的安全。OWASP 將常見的網路安全漏洞進行歸納、分析,提列出十大網路安全上的風險排名及防範措施,目前已逐漸被政府或民間機構,列入資安參考指標之一。

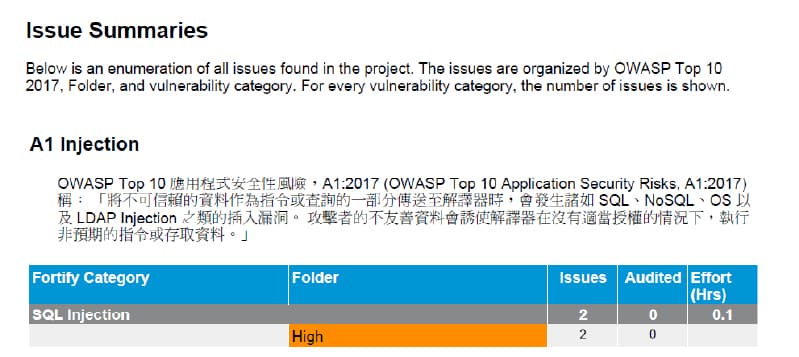

- 注入攻擊(Injection)

- 失效的身份認證(Broken Authentication)

- 敏感資料外洩(Sensitive Data Exposure)

- XML 外部處理器漏洞(XML External Entities;XXE)

- 無效的存取控管(Broken Access Control)

- 不安全的組態設定(Security Misconfiguration)

- 跨站腳本攻擊(Cross-Site Scripting;XSS)

- 不安全的反序列化漏洞(Insecure Deserialization)

- 使用有漏洞的元件(Using Components with Known Vulnerabilities)

- 紀錄與監控不足的風險(Insufficient Logging & Monitoring)

Fortify 提供檢測 OWASP 2013/2017 Top 10 Risk 與 OWASP Mobile 2014 Top 10 Risk 安全漏洞功能並可以依 Risk A1 到 A10 項目歸類排序,產出報表。

程式開發人員可參考 Developer Workbook 產出的報表,以下為報表範例: